La explicación de Al Kindi es más fácil de explicar desde el punto de vista del alfabeto inglés[1]. En primer lugar, es necesario examinar un fragmento extenso de texto inglés normal, o quizá varios, para establecer la frecuencia de cada letra del alfabeto. En inglés, la e es la letra más corriente, seguida de la t, luego la a, y así sucesivamente, tal como aparece en la Tabla 1. Luego, hay que examinar el texto cifrado y determinar la frecuencia de cada letra. Si la letra más corriente en el texto cifrado es, por ejemplo, la J, entonces parecería probable que sustituyera a la e. Y si la segunda letra más frecuente en el texto cifrado es la P, probablemente sustituya a la t, y así sucesivamente. La técnica de Al Kindi, conocida como análisis de frecuencia, muestra que no es necesario revisar cada una de los billones de claves potenciales. En vez de ello, es posible revelar el contenido de un mensaje codificado analizando simplemente la frecuencia de los caracteres en el texto cifrado.

Sin embargo, no es posible aplicar incondicionalmente la receta de Al Kindi para el criptoanálisis, porque la lista estándar de frecuencias de la Tabla 1 es sólo un promedio y no corresponderá exactamente a las frecuencias de cada texto. Por ejemplo, un breve mensaje que trate del efecto de la atmósfera en el movimiento de los cuadrúpedos rayados de África no se ajustará al análisis de frecuencia normal: «From Zanzibar to Zambia and Zaire, ozone zones make zebras run zany zigzags[2]». En general, es probable que los textos cortos se desvíen significativamente de las frecuencias normales, y si tienen menos de cien letras, su desciframiento será muy difícil. Por otra parte, es más probable que los textos más extensos sigan las frecuencias normales, aunque esto no es siempre así. En 1969, el autor francés Georges Perec escribió La Disparition, una novela de 200 páginas en la que no utilizó ninguna palabra que contuviera la letra e. Doblemente extraordinario es el hecho de que el novelista y crítico inglés Gilbert Adair consiguiera traducir La Disparition al inglés siguiendo aún la norma de Perec de no utilizar la letra e. Aunque parezca mentira, la traducción de Adair, titulada A Void, se lee con facilidad y amenidad. Si el libro entero fuera codificado mediante una cifra de sustitución monoalfabética, un intento ingenuo de descifrarlo se vería entorpecido por la completa ausencia de la letra que aparece más frecuentemente en la lengua inglesa.

Tras haber descrito la primera herramienta del criptoanálisis, a continuación ofreceré un ejemplo de cómo se utiliza el análisis de frecuencia para descifrar un texto cifrado. No he querido saturar todo el libro con ejemplos de criptoanálisis, pero con el análisis de frecuencia hago una excepción. Esto se debe en parte a que el análisis de frecuencia no es tan difícil como parece y en parte a que es la herramienta criptoanalítica primaria. Además, el ejemplo siguiente ofrece una idea clara del modus operandi del criptoanalista. Aunque el análisis de frecuencia requiere una buena dosis de pensamiento lógico, se verá que también exige astucia, intuición, flexibilidad y dotes de conjetura.

Criptoanálisis de un texto cifrado

PCQ VMJYPD LBYK LYSO KBXBJXWXV BXV ZCJPO EYPD KBXBJYUXJ LBJOO KCPK. CP LBO LBCMKXPV XPV IYJKL PYDBL, QBOP KBO BXV OPVOV LBO LXRO CI SX’XJMI, KBO JCKO XPV EYKKOV LBO DJCMPV ZOICJO BYS, KXUYPD: 'DJOXL EYPD, ICJ X LBCMKXPV XPV CPO PYDBLK Y BXNO ZOOP JOACMPLYPD LC UCM LBO IXZROK CI FXKL XDOK XPV LBO RODOPVK CI XPAYOPL EYPDK. SXU Y SXEO KC ZCRV XK LC AJXNO X IXNCMJ CI UCMJ SXGOKLU?'

OFYRCDMO, LXROK IJCS LBO LBCMKXPV XPV CPO PYDBLK

Imagine que hemos interceptado este mensaje codificado. Nuestro desafío es descifrarlo. Sabemos que el texto es en inglés y que ha sido codificado según una cifra de sustitución monoalfabética, pero no tenemos ni idea de la clave. Buscar todas las claves posibles es poco factible, así que debemos aplicar el análisis de frecuencia. Lo que viene a continuación es una guía detallada del criptoanálisis del texto cifrado, pero si usted se siente con mucha seguridad puede que prefiera ignorar esta guía e intentar su propio criptoanálisis independiente.

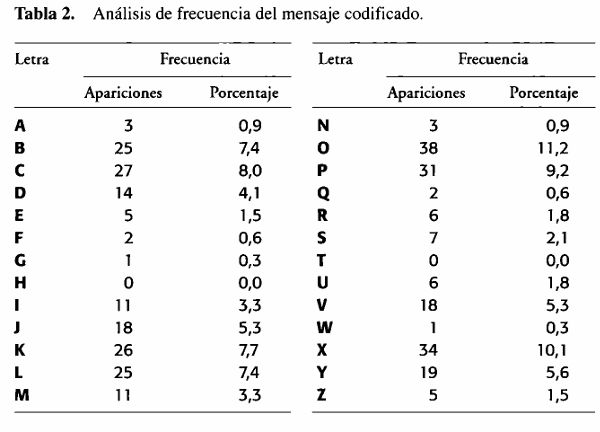

La reacción inmediata de cualquier criptoanalista al ver semejante texto cifrado es analizar la frecuencia de todas las letras, lo que da como resultado la Tabla 2. Como era de esperar, la frecuencia de las letras varía. La cuestión es: ¿podemos identificar lo que representa alguna de ellas, basándonos en sus frecuencias? El texto cifrado es relativamente corto, de forma que no podemos aplicar ciegamente el análisis de frecuencia. Sería ingenuo asumir que la letra más corriente en el texto cifrado, la O, representa a la letra más corriente en inglés, la e, o que la octava letra más frecuente en el texto cifrado, la Y, representa a la octava letra más frecuente en inglés, la h. Una aplicación ciega del criptoanálisis daría por resultado un galimatías. Por ejemplo, la primera palabra, PCQ, sería descifrada como aov.

Sin embargo, podemos comenzar prestando atención a las tres únicas letras que aparecen más de treinta veces en el texto cifrado, es decir, la O, la X y la P. Resulta bastante seguro asumir que las letras más corrientes en el texto cifrado representan probablemente a las letras más corrientes del alfabeto inglés, pero no necesariamente en el orden correcto. En otras palabras, no podemos estar seguros de que 0=e, X=t y P=a, pero podemos asumir tentativamente que:

(O= e, t o a) (X= e, t o a) (P= e, t o a)

Para continuar con confianza, y precisar la identidad de las tres letras más frecuentes, la O, la X y la P, necesitamos una forma más sutil de análisis de frecuencia. En vez de simplemente contar la frecuencia de las tres letras podemos centrarnos en lo a menudo que aparecen junto a todas las demás letras. Por ejemplo, ¿aparece la letra O antes o después de varias otras letras, o tiende a estar sólo junto a unas pocas letras especiales? Responder esta pregunta será una buena indicación de si la O representa una vocal o una consonante. Si la O representara una vocal, aparecería antes y después de la mayoría de las demás letras, mientras que si representara una consonante, tendería a evitar a muchas de las demás letras. Por ejemplo, la letra e puede aparecer antes y después de prácticamente cualquier otra letra, pero la letra t raramente se ve antes o después de la b, la d, la g, la j, la k, la m, la q o la v.

La siguiente tabla toma las tres letras más corrientes en el texto cifrado, la O, la X y la P, y pone en una lista la frecuencia con la que cada una de ellas aparece antes o después de cada letra. Por ejemplo, la O aparece antes de la A en 1 ocasión, pero nunca aparece inmediatamente después de ella, por lo que da un total de 1 en la primera casilla. La letra O aparece junto a la mayoría de las letras, y sólo hay 7 a las que evita completamente, lo que aparece representado por los 7 ceros en la hilera de la O. La letra X es igual de sociable, porque también aparece junto a la mayoría de las letras y sólo evita a 8 de ellas. Sin embargo, la letra P es mucho menos amistosa. Tiende a mostrarse sólo junto a unas pocas letras y evita a 15 de ellas. Esta evidencia sugiere que la O y la X representan a vocales, mientras que la P representa a una consonante.

Ahora debemos preguntarnos qué vocales están representadas por la O y la X. Probablemente sean la e y la a, las dos vocales más populares en la lengua inglesa, ¿es 0=e y X=a, o bien 0=a y X=e? Un rasgo interesante del texto cifrado es que la combinación OO aparece dos veces, mientras que XX no aparece en absoluto. Como ee aparece mucho más a menudo que aa en los textos llanos en inglés, es probable que 0=e y X=a.

Llegado este punto, ya hemos identificado con seguridad dos de las letras del texto cifrado. Nuestra conclusión de que X=a se ve apoyada por el hecho que X aparece sola en el texto cifrado, y a una de las dos únicas palabras inglesas que sólo tienen una letra. La única otra letra que aparece sola en el texto cifrado es la Y, por lo que parece muy probable que represente a la única otra palabra inglesa de una sola letra, que es i. Centrarse en palabras de una sola letra es un truco criptoanalítico estándar. Este truco en particular funciona solamente porque este texto cifrado aún tiene espacios entre las palabras. A menudo, el criptógrafo quitará todos los espacios para hacer que resulte más difícil para un enemigo interceptor descifrar el mensaje.

Aunque tenemos espacios entre las palabras, el siguiente truco también funcionaría aunque el texto cifrado apareciera fundido en una sola serie de caracteres. El truco nos permite localizar la letra h, una vez que hayamos identificado la letra e. En la lengua inglesa, la letra h aparece frecuentemente ante la letra e (como en the, then, they, etc.), pero muy raramente después de la e. La siguiente tabla muestra la frecuencia en que O, que creemos que representa a la e, aparece antes y después de las demás letras en el texto cifrado. La tabla sugiere que B representa a la h, porque aparece 9 veces ante 0, pero nunca detrás de ella. Ninguna otra letra en la tabla tiene una relación tan asimétrica con O.

Cada letra de la lengua inglesa tiene su propia personalidad, que incluye su frecuencia y su relación con las demás letras. Es esta personalidad la que nos permite establecer la verdadera identidad de una letra, incluso cuando ha sido disfrazada mediante la sustitución monoalfabética.

Ya hemos establecido con seguridad cuatro letras, 0=e, X=a, Y=i y B=h, y podemos comenzar a reemplazar algunas de las letras del texto cifrado por sus equivalentes de texto llano. Me ajustaré a la convención de mantener las letras de texto cifrado en mayúscula, poniendo las letras de texto llano en minúscula. Esto ayudará a distinguir entre aquellas letras que aún debemos identificar y las que ya han sido identificadas.

PCQ VMJiPD LhiK LiSe KhahJaWaV haV ZCJPe EiPD KhahJiUaJ LhJee KCPK. CP Lhe LhCMKaPV aPV liJKL PiDhL, QheP Khe haV ePVeV Lhe LaRe CI Sa’aJMI, Khe JCKe aPV EiKKev Lhe DJCMPV ZelCJe hiS, KaUiPD: 'DJeaL EiPD, ICJ a LhCMKaPV aPV CPe PiDhLK i haNe ZeeP JeACMPLiPD LC UCM Lhe laZReK CI FaKL aDeK aPV Lhe ReDePVK CI aPAiePL EiPDK. SaU i SaEe KC ZCRV aK LC AJaNe a IaNCMJ CI UCMJ SaGeKLU?'

eFiRCDMe, LaReK IJCS Lhe LhCMKaPV aPV CPe PiDhLK

Este simple paso nos ayuda a identificar varias otras letras, porque podemos adivinar algunas de las palabras del texto cifrado. Por ejemplo, las palabras de tres letras más corrientes en inglés son the y and, y éstas resultan relativamente fáciles de localizar: Lhe, que aparece seis veces, y aPV, que aparece cinco veces. Por tanto, la L probablemente represente a la t, la P probablemente represente a la n y la V probablemente represente a la d. Ahora podemos reemplazar estas letras del texto cifrado por sus valores verdaderos:

nCQ dMJinD thiK tiSe KhahJaWad had ZCJne EinD KhahJiUaJ thJee KCnK. Cn the thCMKand and liJKt niDht, Qhen Khe had ended the taRe CI Sa’aJMI, Khe JCKe and EiKKed the DJCMnd ZeICJe hiS, KaUinD: 'DJeat EinD, ICJ a thCMKand and Cne niDhtK i haNe Zeen JeACMntinD tC UCM the laZReK CI FaKt aDeK and the ReDendK CI anAient EinDK. SaU i SaEe KC ZCRd aK tC AJaNe a laNCMJ CI UCMJ SaGeKtU?'

eFiRCDMe, taReK IJCS the thCMKand and Cne niDhtK

Una vez que hemos identificado unas pocas letras, el criptoanálisis avanza rápidamente. Por ejemplo, la palabra al comienzo de la segunda frase es Cn. Toda palabra inglesa contiene al menos una vocal, así que C debe ser una vocal. Sólo quedan dos vocales sin identificar, la u y la o; la u no encaja, así que C debe representar a la o. También tenemos la palabra Khe, lo que implica que K representa a la t o a la s. Pero ya sabemos que L=t, así que queda claro que K=s. Una vez identificadas estas dos letras, las insertamos en el texto cifrado, y entonces aparece la frase thoMsand and one niDhts. Una suposición razonable sería que se trata de thousand and one nights (mil y una noches), y parece probable asumir que la línea final nos está diciendo que se trata de un fragmento de los Cuentos de las mil y una noches. Esto implica que M=u, l=f, J=r, D=g, R=l y S=m.

Podríamos continuar intentando identificar otras letras adivinando otras palabras, pero en vez de ello observemos lo que sabemos sobre el alfabeto llano y el alfabeto cifrado. Estos dos alfabetos forman la clave y fueron utilizados por el criptógrafo para llevar a cabo la sustitución que codificó el mensaje. Hasta ahora, identificando los valores verdaderos de las letras del alfabeto cifrado hemos estado deduciendo eficazmente los detalles del alfabeto cifrado. Un resumen de nuestros logros, hasta estos momentos, muestra los siguientes alfabetos llano y cifrado:

Examinando el alfabeto cifrado parcial, podemos completar el criptoanálisis. La secuencia VOIDBY en el alfabeto cifrado sugiere que el criptógrafo ha elegido una frase clave como base para la clave. Un poco de imaginación es suficiente para sugerir que la frase clave podría ser A VOID BY GEORGES PEREC[3], que se reduce a AVOIDBYGERSPC tras quitar los espacios y las repeticiones. Después de eso, las letras continúan en orden alfabético, omitiendo cualquiera que ya haya aparecido en la frase clave. En este caso particular, el criptógrafo tomó la poco habitual medida de no empezar la frase clave al principio del alfabeto cifrado, sino tres letras después. Esto se debe posiblemente a que la frase clave comienza con la letra A, y el criptógrafo quería evitar codificar a como A. Finalmente, después de establecer el alfabeto cifrado completo, podemos descifrar el texto cifrado entero y el criptoanálisis está terminado.

Now during this time Shahrazad had borne King Shahriyar three sons. On the thousand and first night, when she had ended the tale of Ma’aruf, she rose and kissed the ground before him, saying: 'Great King, for a thousand and one nights I have been recounting to you the fables of past ages and the legends of ancient kings. May I make so bold as to crave a favour of your majesty?'

Epilogue, Tales from the Thousand and One Nights[4]

El Renacimiento en Occidente

Entre los años 800 y 1200, los eruditos árabes disfrutaron un vigoroso período de logros intelectuales. Al mismo tiempo, Europa estaba firmemente estancada en la Edad Media, conocida también como la Edad de las Tinieblas. Mientras Al Kindi estaba describiendo la invención del criptoanálisis, los europeos aún se hallaban forcejeando con los elementos básicos de la criptografía. Las únicas instituciones europeas que alentaban el estudio de la escritura secreta eran los monasterios, en los que los monjes estudiaban la Biblia buscando significados ocultos, una fascinación que ha persistido a lo largo de los tiempos modernos (véase el Apéndice A).

Los monjes medievales se sentían intrigados por el hecho que el Antiguo Testamento contuviera ejemplos deliberados y obvios de criptografía. Por ejemplo, el Antiguo Testamento incluye partes de texto codificado con atbash, una forma tradicional de cifra de sustitución hebrea. Atbash consiste en tomar cada letra, anotar el número de lugares en que está con respecto al principio del alfabeto y sustituirla por la letra que se halla a un mismo número de lugares con respecto al final del alfabeto. En castellano esto significaría que la a, que está al principio del alfabeto, sería reemplazada por la Z, que está al final del alfabeto; la b sería sustituida por la Y, y así sucesivamente. El término mismo, atbash, sugiere la sustitución que describe, porque consta de la primera letra del alfabeto hebreo, aleph, seguida de la última letra, taw, y luego la segunda letra, beth, seguida de la segunda empezando por el final, shin. Un ejemplo de atbash aparece en Jeremías 25:26 y 51:41, donde «Babel» es reemplazado por la palabra «Sheshach»; la primera letra de Babel es beth, la segunda letra del alfabeto hebreo, que es reemplazada por shin, la segunda empezando por el final; la segunda letra de Babel es también beth, por lo que es asimismo reemplazada por shin; y la última letra de Babel es lamed, la doceava letra del alfabeto hebreo, que es reemplazada por kaph, la doceava empezando por el final.

Probablemente, la intención al utilizar atbash y otras cifras bíblicas similares era añadir misterio, más que ocultar el significado, pero su presencia fue suficiente para despertar el interés en la criptografía seria. Los monjes europeos comenzaron a redescubrir viejas cifras de sustitución, inventaron otras nuevas y, a su debido curso, ayudaron a reintroducir la criptografía en la civilización occidental. El primer libro europeo conocido que describe el uso de la criptografía fue escrito en el siglo XIII por el monje franciscano y erudito inglés Roger Bacon. La Epístola sobre las obras de arte secretas y la nulidad de la magia incluía siete métodos para mantener secretos los mensajes y advertía: «Sólo un loco escribe un secreto de una forma que no lo oculte del vulgo».

Ya en el siglo XIV, el uso de la criptografía se había extendido considerablemente, puesto que los alquimistas y los científicos la utilizaban para mantener en secreto sus descubrimientos. Aunque es mucho más conocido por sus logros literarios, Geoffrey Chaucer era también astrónomo y criptógrafo, y es el responsable de uno de los ejemplos más famosos de temprana codificación europea. Su Tratado sobre el astrolabio contenía algunas notas adicionales tituladas «El Ecuador de los Planetas», que incluían varios párrafos cifrados. La codificación de Chaucer reemplazaba letras del alfabeto llano con símbolos, por ejemplo, la b con §. Puede que un texto cifrado que consiste en símbolos extraños en vez de letras a primera vista parezca más complicado, pero esencialmente es equivalente a la tradicional sustitución letra-por-letra. El proceso de codificación y el nivel de seguridad son exactamente los mismos.

En el siglo XV, la criptografía europea era una industria floreciente. El resurgimiento de las artes, de las ciencias y de la erudición durante el Renacimiento nutrió el desarrollo de la criptografía, mientras que la explosión de las maquinaciones políticas ofreció motivaciones abundantes para la comunicación secreta. Italia, en particular, proveyó el ambiente ideal para la criptografía. Además de encontrarse en pleno corazón del Renacimiento, estaba formada por ciudades-estado independientes y cada una de ellas trataba de superar estratégicamente a las demás. La diplomacia floreció, y cada estado enviaba embajadores a la corte de los demás. Cada embajador recibía mensajes de su respectivo jefe de Estado, describiendo los detalles de la política de asuntos exteriores que debía implementar. Como respuesta, cada embajador enviaba cualquier información que hubiera obtenido. Obviamente, existía un gran incentivo para las comunicaciones cifradas en ambas direcciones, de manera que cada estado estableció una oficina de cifras y cada embajador tenía un secretario de cifras.

Al mismo tiempo que la criptografía se estaba convirtiendo en una herramienta diplomática rutinaria, la ciencia del criptoanálisis empezaba a surgir en Occidente. Los diplomáticos acababan de familiarizarse con las habilidades requeridas para establecer comunicaciones seguras, y ya había individuos que trataban de destruir esta seguridad. Es bastante probable que el criptoanálisis fuera descubierto independientemente en Europa, pero también existe la posibilidad de que fuera introducido desde el mundo árabe. Los descubrimientos islámicos en la ciencia y las matemáticas había influido poderosamente en el renacimiento de la ciencia en Europa, y puede que el criptoanálisis estuviera entre los conocimientos importados.

Podría decirse que el primer gran criptoanalista europeo fue Giovanni Soro, nombrado secretario de cifras en Venecia en 1506. La reputación de Soro se extendía a Italia entera, y los estados amigos enviaban los mensajes que interceptaban para que los criptoanalizaran en Venecia. Incluso el Vaticano, probablemente el segundo centro de criptoanálisis más activo, enviaba a Soro mensajes aparentemente impenetrables que habían caído en sus manos. En 1526, el papa Clemente VII le envió dos mensajes cifrados y los dos fueron devueltos tras haber sido criptoanalizados con éxito. Y cuando uno de los propios mensajes cifrados del papa fue capturado por los florentinos, el pontífice envió una copia a Soro confiando que le tranquilizara comunicándole que era indescifrable. Soro afirmó que no podía descifrar la cifra del papa, dando a entender que tampoco los florentinos serían capaces de descifrarla. Sin embargo, puede que esto fuera un ardid para infundir a los criptógrafos vaticanos una falsa sensación de seguridad. Puede que Soro se sintiera reacio a señalar los puntos débiles de la cifra papal, porque esto sólo habría servido para alentar al Vaticano a cambiar a una cifra más segura, una nueva cifra que quizá Soro no habría podido descifrar.

En el resto de Europa, las demás cortes empezaban también a emplear hábiles criptoanalistas, como Philibert Babou, criptoanalista del rey Francisco I de Francia. Babou había adquirido la reputación de ser increíblemente persistente, trabajando día y noche y perseverando durante semanas y semanas para descifrar un mensaje interceptado. Desgraciadamente para Babou, esto proporcionó al rey abundantes oportunidades para tener una larga aventura amorosa con su esposa. Hacia el final del siglo XVI, los franceses consolidaron su habilidad descifradora con la llegada de François Viète, que obtenía un placer especial descifrando las cifras españolas. Los criptógrafos españoles, que según parece eran más ingenuos que sus rivales en el resto de Europa, no podían creerlo cuando descubrieron que sus mensajes eran transparentes para los franceses. El rey Felipe II llegó a presentar una petición ante el Vaticano, afirmando que la única explicación posible del criptoanálisis de Viète era que éste fuera un «enemigo jurado confabulado con el diablo». Felipe alegó que Viète debía ser juzgado ante el tribunal de un cardenal por sus actos diabólicos; pero el papa, que sabía que sus propios criptoanalistas habían estado leyendo las cifras españolas durante años, rechazó la petición española. Las noticias sobre la petición pronto se extendieron a los expertos en cifras de varios países y los criptógrafos españoles se convirtieron en el hazmerreír de Europa.

La vergüenza española era sintomática del estado de la batalla entre los criptógrafos y los criptoanalistas. Era éste un período de transición, en el que los criptógrafos aún confiaban en la cifra de sustitución monoalfabética, mientras que los criptoanalistas comenzaban a utilizar el análisis de frecuencia para descifrarla. Los que aún no habían descubierto el poder del análisis de frecuencia continuaban confiando en la sustitución monoalfabética, sin darse cuenta de hasta qué medida criptoanalistas como Soro, Babou y Viète podían leer sus mensajes.

Mientras tanto, los países alertados de los puntos débiles de la cifra de sustitución monoalfabética sencilla se sentían ansiosos por desarrollar una cifra mejor, algo que protegiera los mensajes de su propia nación para que no fueran descifrados por los criptoanalistas enemigos. Una de las mejoras más sencillas de la seguridad de la cifra de sustitución monoalfabética fue la introducción de nulos, es decir, símbolos o letras que no eran sustitutos de letras auténticas, sino meros huecos que no representaban nada. Por ejemplo, era posible sustituir cada letra llana por un número entre 1 y 99, lo que dejaba 73 números que no representaban nada y que podían ser salpicados aleatoriamente y con frecuencias variables por todo el texto cifrado. Los nulos no supondrían ningún problema para el receptor a quien se dirigía el mensaje, que sabía que debía ignorarlos. Sin embargo, los nulos desconcertarían a un enemigo interceptor, porque confundirían el análisis de frecuencia. Un avance igualmente sencillo fue que los criptógrafos a veces deletreaban mal algunas palabras deliberadamente antes de codificar el mensaje. Ezto tyenne ell hefezto dhe dyztorrcihonarr hel hekilyvrio deh laas frhekuenzyas, dificultando considerablemente la aplicación del análisis de frecuencias. Sin embargo, el receptor a quien va dirigido, que sabe la clave, puede descifrar el mensaje y luego vérselas con las faltas ortográficas, que, aunque dificultan su lectura, no hacen que el texto sea totalmente ilegible.

Otra tentativa de reforzar la cifra de sustitución monoalfabética conllevó la introducción de códigos. El término código tiene un significado muy amplio en el lenguaje cotidiano y a menudo se utiliza para describir cualquier método de comunicación secreta. Sin embargo, como ya mencioné en la Introducción, en realidad tiene un significado muy específico y se aplica sólo a una cierta forma de sustitución. Hasta ahora nos hemos concentrado en la idea de la cifra de sustitución, en la que cada letra es reemplazada por una letra, número o símbolo diferente. No obstante, también es posible tener una sustitución a un nivel mucho más alto, en el que cada palabra es representada por otra palabra o símbolo, esto sería un código. Por ejemplo,

Técnicamente, un código se define como una sustitución al nivel de las palabras o las frases, mientras que una cifra se define como una sustitución al nivel de las letras. Por eso, el término cifrar significa ocultar un mensaje utilizando una cifra, mientras que codificar significa ocultar un mensaje utilizando un código. De manera similar, el término descifrar se aplica a la resolución de un mensaje cifrado, es decir, en cifra, y el término descodificar a la resolución de un mensaje codificado. Los términos codificar y descodificar son más generales, y tienen relación tanto con códigos como con cifras. La Figura 7 presenta un breve resumen de estas definiciones. En general, me ajustaré a estas definiciones, pero cuando el sentido esté claro, puede que use términos como «descifrar un código» para describir un proceso que técnicamente se llamaría «descifrar una cifra» —el uso generalizado de estos términos hace que estén ampliamente aceptados[5].

A primera vista, los códigos parecen ofrecer más seguridad que las cifras, porque las palabras son mucho menos vulnerables al análisis de frecuencia que las letras. Para descifrar una cifra monoalfabética sólo se necesita identificar el valor verdadero de cada uno de los 26 caracteres, mientras que para descifrar un código se necesita identificar el valor verdadero de cientos, o incluso miles de palabras codificadas. No obstante, si examinamos los códigos más detalladamente, vemos que tienen dos defectos prácticos cuando se los compara con las cifras. En primer lugar, una vez que el emisor y el receptor se han puesto de acuerdo con respecto a las 26 letras del alfabeto cifrado (la clave) pueden codificar cualquier mensaje, pero para lograr el mismo nivel de flexibilidad utilizando un código necesitarían pasar por la ardua y minuciosa tarea de definir una palabra codificada para cada una de las miles de palabras posibles en un texto llano. El libro de códigos tendría cientos de páginas y sería como un diccionario. En otras palabras, redactar un libro de códigos es una tarea muy ardua y tener que llevarlo encima es un gran inconveniente.

En segundo lugar, las consecuencias de que el enemigo capture un libro de códigos son devastadoras. Inmediatamente, todas las comunicaciones codificadas se volverían transparentes para el enemigo. Los emisores y receptores tendrían que pasar por la ardua tarea de tener que redactar un libro de códigos totalmente nuevo, y luego este pesado tomo nuevo tendría que ser distribuido a todos los participantes en la red de comunicaciones, lo que indudablemente significaría transportarlo a todos los embajadores en todos los estados. En comparación, si el enemigo consigue capturar una clave resulta relativamente fácil compilar un nuevo alfabeto cifrado de 26 letras, que puede ser fácilmente memorizado y distribuido.

Incluso en el siglo XVI, los criptógrafos comprendieron la debilidad inherente de los códigos, y por ello confiaron en gran medida en las cifras o, a veces, en los nomencladores. Un nomenclador es un sistema de codificación que se basa en un alfabeto cifrado, el cual se utiliza para codificar la mayor parte de un mensaje, y en una lista limitada de palabras codificadas. Por ejemplo, un libro nomenclador podría consistir de una portada que contiene el alfabeto cifrado y una segunda página que contiene una lista de palabras codificadas. A pesar del añadido de palabras codificadas, un nomenclador no es mucho más seguro que una cifra corriente, porque la mayor parte del mensaje puede ser descifrado utilizando el análisis de frecuencia y las palabras codificadas restantes pueden ser adivinadas por el contexto.

Además de enfrentarse a la introducción del nomenclador, los mejores criptoanalistas también fueron capaces de afrontar mensajes mal deletreados y la presencia de nulos. Resumiendo, fueron capaces de descifrar la mayoría de los mensajes codificados. Su habilidad procuró un flujo constante de secretos descubiertos, que influyeron en las decisiones de sus señores y señoras, afectando de esta forma a la historia de Europa en los momentos críticos.

En ninguna parte queda ilustrado más dramáticamente el impacto de criptoanálisis que en el caso de María Estuardo. El desenlace de su juicio dependía enteramente de la batalla entre sus creadores de códigos y los descifradores de la reina Isabel. María era una de las figuras más significativas del siglo XVI —reina de Escocia, reina de Francia, aspirante al trono inglés— y, sin embargo, su destino lo decidiría una hoja de papel, el mensaje que contenía, y si ese mensaje podía ser descifrado o no.

La conspiración Babington

El 24 de noviembre de 1542, las fuerzas inglesas de Enrique VIII demolieron el ejército escocés en la batalla de Solway Moss. Parecía que Enrique estaba a punto de conquistar y arrebatar la corona al rey Jacobo V. Después de la batalla, el angustiado rey escocés sufrió un colapso mental y físico completo, y se retiró al palacio de Falkland. Ni siquiera el nacimiento de su hija, María, justo dos semanas después, consiguió revivir al enfermo rey. Era como si hubiera estado esperando la nueva de un heredero o heredera para poder morirse en paz, con la seguridad de que había cumplido con su deber. Justo una semana después del nacimiento de María, el rey Jacobo V, que sólo tenía treinta y tres años, murió. La princesa bebé era ya María, reina de Escocia.

María había nacido prematuramente, e inicialmente se extendió el miedo de que no sobreviviera. Los rumores en Inglaterra sugerían que había muerto, pero se trataba meramente de ilusiones que se hacía la corte inglesa, quienes estaban deseando oír noticias que pudieran desestabilizar Escocia. En realidad, María pronto se puso fuerte y sana, y a la edad de nueve meses, el 9 de septiembre de 1543, fue coronada en la capilla del castillo de Stirling, rodeada de tres condes, que llevaban en su nombre la corona real, el cetro y la espada.

El hecho de que María fuese tan joven ofreció a Escocia un respiro con respecto a las incursiones inglesas. Se habría considerado poco caballeroso si Enrique VIII hubiera tratado de invadir el país de un rey recién muerto, ahora bajo el reinado de una reina bebé. En vez de ello, el monarca inglés decidió seguir una política de ir ganándose a María con la esperanza de concertar un matrimonio entre ella y su propio hijo Eduardo, uniendo de esta manera las dos naciones bajo un soberano Tudor. Enrique comenzó sus maniobras poniendo en libertad a los nobles escoceses capturados en Solway Moss, con la condición de que hicieran campaña a favor de la unión con Inglaterra.

Sin embargo, tras considerar la oferta de Enrique, la corte escocesa la rechazó a favor de un matrimonio con Francisco, el delfín de Francia. Escocia elegía así aliarse con una nación católica como ella, una decisión que agradó a la madre de María, María de Guise, cuyo matrimonio con Jacobo V había tenido lugar para consolidar la relación entre Escocia y Francia. María y Francisco aún eran niños, pero el plan para el futuro era que llegado el momento se casarían, y que Francisco ascendería al trono francés con María como su reina, uniendo de esta forma Escocia y Francia. Mientras tanto, Francia defendería a Escocia contra cualquier ataque inglés.

La promesa de protección era tranquilizadora, sobre todo porque Enrique VIII había cambiado de política, pasando de la diplomacia a la intimidación para persuadir a los escoceses de que su propio hijo era un pretendiente más merecedor para María, reina de Escocia. Sus fuerzas cometieron actos de piratería, destruyeron cosechas, quemaron aldeas y atacaron pueblos y ciudades a lo largo de toda la frontera. El «duro cortejo», como se conoce a estas acciones, continuó incluso después de la muerte de Enrique en 1547. Bajo los auspicios de su hijo, el rey Eduardo VI (el aspirante a pretendiente), los ataques culminaron en la batalla de Pinkie Cleugh, en la que el ejército escocés sufrió una derrota aplastante. Como consecuencia de esta matanza, se decidió que, por su propia seguridad, María se fuese a Francia, a resguardo de la amenaza inglesa, donde se prepararía para su matrimonio con Francisco. El 7 de agosto de 1548, con seis años de edad, embarcó en el puerto de Roscoff.

Los primeros años de María en la corte francesa serían los más idílicos de su vida. Estaba rodeada de lujo, protegida de todo mal, y llegó a amar a su futuro marido, el delfín. A la edad de dieciséis años se casaron, y al año siguiente Francisco y María se convirtieron en rey y reina de Francia. Todo parecía dispuesto para su regreso triunfal a Escocia, hasta que su marido, que siempre había tenido poca salud, se puso gravemente enfermo. Una infección de oído que había padecido desde niño empeoró, la inflamación se extendió hasta el cerebro y comenzó a producirse un absceso. En 1560, antes de un año de su coronación, Francisco murió y María quedó viuda.

Desde entonces, la vida de María sería golpeada por la tragedia repetidamente. En 1561 regresó a Escocia, donde encontró una nación transformada. Durante su larga ausencia, María había acrecentado su fe católica, mientras que sus súbditos escoceses se habían ido acercando a la Iglesia protestante. María toleró los deseos de la mayoría y al principio reinó con relativo éxito, pero en 1565 se casó con su primo, Enrique Estuardo, conde de Darnley, un acto que precipitó una espiral de declive. Darnley era un hombre malicioso y brutal, cuya implacable ansia de poder hizo que María perdiese la lealtad de los nobles escoceses. Al año siguiente, María fue testigo del horror de la naturaleza brutal de su marido cuando éste asesinó a David Riccio, el secretario de María, delante de ella. Quedó claro para todos que por el bien de Escocia era necesario librarse de Darnley. Los historiadores debaten si fue María o los nobles escoceses quienes instigaron la conspiración, pero el hecho es que la noche del 9 de febrero de 1567 la casa de Darnley sufrió una explosión y cuando él trataba de escapar, fue estrangulado. Lo único bueno que salió de ese matrimonio fue un hijo y heredero, Jacobo.

El siguiente matrimonio de María, con James Hepburn, el cuarto conde de Bothwell, no tuvo mucho más éxito. Para el verano de 1567, los nobles escoceses protestantes se habían desilusionado completamente de su reina católica y exiliaron a Bothwell e hicieron prisionera a María, forzándola a abdicar a favor de su hijo de catorce meses, Jacobo VI. El hermanastro de la reina, el conde de Moray, actuaría como regente. Al año siguiente, María escapó de la prisión, reunió un ejército de seis mil monárquicos e hizo una tentativa final de recuperar su corona. Sus soldados se enfrentaron al ejército del regente en el pequeño pueblo de Langside, cerca de Glasgow, y María presenció la batalla desde una colina cercana. Aunque sus tropas eran más numerosas, les faltaba disciplina, y María pudo contemplar cómo eran aniquiladas. Cuando vio que la derrota era inevitable, huyó de allí. Lo ideal hubiera sido dirigirse al este, hacia la costa, y luego continuar hasta Francia, pero esto hubiera significado cruzar el territorio leal a su hermanastro, así que se dirigió hacia el sur, hacia Inglaterra, confiando que su prima, la reina Isabel I, le daría refugio.

Esta decisión de María resultó ser un terrible error. Lo único que Isabel ofreció a María fue otra prisión. La razón oficial para su detención fue en conexión con el asesinato de Darnley, pero el verdadero motivo era que María suponía una amenaza para Isabel, porque los católicos ingleses consideraban que María era la auténtica reina de Inglaterra. A través de su abuela, Margarita Tudor, la hermana mayor de Enrique VIII, María podía ciertamente aspirar al trono, pero la única hija de Enrique VIII que había sobrevivido, Isabel I, parecería tener un derecho aún mayor. Sin embargo, para los católicos Isabel era ilegítima, porque era hija de Ana Bolena, la segunda esposa de Enrique, después de que éste se divorciara de Catalina de Aragón desafiando al papa. Los católicos ingleses no reconocieron el divorcio de Enrique VIII, así como tampoco su siguiente matrimonio con Ana Bolena, y desde luego no aceptaban a su hija Isabel como reina, considerándola una usurpadora bastarda.

María fue encarcelada en una serie de castillos y casas solariegas. Aunque Isabel la consideraba una de las figuras más peligrosas de Inglaterra, muchos ingleses confesaban admirar su aire cortés, su obvia inteligencia y su gran belleza. William Cecil, el gran ministro de Isabel, comentó «la manera ingeniosa y endulzada con que entretenía a todos los hombres», y Nicholas White, el emisario de Cecil, hizo una observación similar: «Ella tiene además una gracia seductora, un bonito acento escocés y un ingenio penetrante, dulcificado por la amabilidad». Pero, según fueron pasando los años, su apariencia menguó, su salud se deterioró y empezó a perder la esperanza. Su carcelero, sir Amyas Paulet, un puritano, era inmune a sus encantos y la trataba con creciente dureza.

En 1586, tras dieciocho años de encarcelamiento, había perdido todos sus privilegios. Fue confinada en Chartley Hall, en Staffordshire, y ya no se le permitió tomar las aguas en Buxton, lo que hasta entonces había ayudado a aliviar sus frecuentes enfermedades. En su última visita a Buxton utilizó un diamante para grabar un mensaje en un cristal: «Buxton, cuyas cálidas aguas han hecho famoso tu nombre, tal vez ya no te vuelva a visitar. Adiós». Parece que sospechaba que estaba a punto de perder la poca libertad que tenía. La creciente tristeza de María se veía agravada por la conducta de su hijo de diecinueve años, el rey Jacobo VI de Escocia. Ella siempre había confiado que un día lograría escapar y volver a Escocia para compartir el poder con su hijo, a quien no había visto desde que él tenía un año. Sin embargo, Jacobo no sentía el mismo afecto por su madre. Siendo educado por los enemigos de María, le habían enseñado que su madre había asesinado a su padre para casarse con su amante. Jacobo la despreciaba y temía que si volvía podía arrebatarle la corona. El odio que sentía por María lo patentizaba el hecho de que no le producía ningún escrúpulo procurar un matrimonio con Isabel I, la mujer responsable del encarcelamiento de su madre (y que, además, era treinta años mayor que él). Isabel no aceptó la oferta.

María escribió a su hijo en un intento de convencerlo, pero sus cartas nunca llegaron a la frontera escocesa. Para entonces, María estaba más aislada que nunca: todas las cartas que enviaba eran confiscadas y la correspondencia entrante se la quedaba su carcelero. La moral de María estaba en su punto más bajo, y parecía que ya no quedaba ninguna esperanza. Fue en estas severas y desesperadas circunstancias cuando, el 6 de enero de 1586, recibió un sorprendente paquete de cartas.

Se trataba de cartas escritas por los partidarios de María en Europa, y quien había logrado introducirlas en su prisión fue Gilbert Gifford, un católico que había abandonado Inglaterra en 1577 preparándose para ser sacerdote en el Colegio Inglés de Roma. Al regresar a Inglaterra en 1585, aparentemente deseoso de servir a María, se puso en contacto inmediatamente con la embajada francesa en Londres, donde se había acumulado un montón de correspondencia. La embajada sabía que si enviaban las cartas por los conductos formales nunca llegarían a María. Sin embargo, Gifford afirmó que él podría hacer pasar las cartas a Chartley Hall, y ciertamente supo cumplir su palabra. Esta entrega fue la primera de otra muchas, y así comenzó la carrera de Gifford como mensajero, no sólo pasando cartas a María, sino también recogiendo sus respuestas. Tenía una manera bastante ingeniosa de pasar cartas a hurtadillas a Chartley Hall. Llevaba los mensajes a un cervecero local, que los ponía en una bolsa de cuero, la cual luego escondía en un tapón hueco usado para cerrar un barril de cerveza. El cervecero llevaba el barril a Chartley Hall, y entonces uno de los sirvientes de María abría el tapón y llevaba su contenido a la reina de Escocia. El proceso funcionaba igualmente bien para sacar mensajes de Chartley Hall.

Mientras tanto, sin que María lo supiera, en las tabernas de Londres se estaba urdiendo un plan para rescatarla. En el centro de la conspiración estaba Anthony Babington, que sólo tenía cuarenta y cuatro años pero que ya era muy conocido en la ciudad como vividor atractivo, encantador e ingenioso. De lo que muchos de sus admiradores contemporáneos no se daban cuenta era de que Babington sentía un profundo menosprecio por el sistema, que le había perseguido a él, a su familia y a su fe. La política anticatólica del Estado había alcanzado nuevas cotas de horror, acusando de traición a los sacerdotes y castigando a cualquiera que los albergase con el potro, la mutilación o el destripamiento en vida. La misa católica fue oficialmente prohibida y las familias que permanecían leales al papa fueron obligadas a pagar agobiantes impuestos. La animosidad de Babington la había estimulado la muerte de lord Darcy, su bisabuelo, que había sido decapitado por su participación en la Peregrinación de la Gracia, una sublevación católica contra Enrique VIII.

La conspiración comenzó una tarde de marzo de 1586, en la que Babington y seis confidentes se reunieron en The Plough, un mesón situado fuera de Bar Temple. Como señaló el historiador Philip Caraman, «con la fuerza de su excepcional encanto y personalidad, atrajo a muchos jóvenes caballeros católicos de su mismo rango, gallardos, aventurados y audaces en la defensa de la fe católica en sus días difíciles; y listos para cualquier empresa ardua que pudiera contribuir al avance de la común causa católica». Durante los meses siguientes se trazó un ambicioso plan para liberar a María, reina de Escocia, asesinar a la reina Isabel e incitar una rebelión apoyada por una invasión desde el extranjero.

Los conspiradores acordaron que la «conspiración Babington», como ya se la llamaba, no podía continuar sin la aprobación de María, pero no parecía haber ninguna manera de comunicarse con ella. Entonces, el 6 de julio de 1586, Gifford se presentó en el umbral de Babington. Traía una carta de María, que explicaba lo que había oído acerca de Babington a través de los adeptos que la reina tenía en París y que estaba deseando tener noticias suyas. Como respuesta, Babington redactó una carta detallada en la que resumía su plan, incluida una referencia a la excomunión de Isabel, dictada por el papa Pío V en 1570, lo que, en su opinión, legitimaba su asesinato.

Yo mismo con diez caballeros y una centena de nuestros seguidores emprenderemos la liberación de vuestra real persona de las manos de vuestros enemigos. Para librarnos de la usurpadora, cuya excomunión nos libera de prestarle obediencia, hay seis nobles, todos ellos amigos míos personales, que por el celo que guardan a la causa católica y al servicio de vuestra majestad llevarán a cabo esa trágica ejecución.

Como antes, Gifford utilizó su truco de poner el mensaje en el

tapón de un barril de cerveza para ocultarlo de los guardas de

María. Esto puede considerarse una forma de esteganografía, porque

se estaba ocultando la carta. Como precaución adicional, Babington

codificó su carta para que, incluso si era interceptada por el

carcelero de María, resultara indescifrable y no se pudiera

descubrir la conspiración. Utilizó una cifra que no era una simple

sustitución monoalfabética, sino más bien un nomenclador, tal como

se muestra en la Figura 8. Consistía de 23 símbolos que sustituían

a las letras del alfabeto (menos la j, la v y la w) y otros 35

símbolos que representaban palabras o frases. Asimismo, había 4

nulos ![]() y el

símbolo

y el

símbolo ![]() que

significaba que el símbolo siguiente representaba una letra

doble.

que

significaba que el símbolo siguiente representaba una letra

doble.

Gifford todavía era joven, más joven aún que Babington, y, sin embargo, llevaba a cabo sus entregas con confianza y astucia. Sus alias, como Sr. Colerdin, Pietro y Cornelys, le permitían viajar por el país sin despertar sospechas, y sus contactos en el seno de la comunidad católica le proporcionaron una serie de casas seguras entre Londres y Chartley Hall. Sin embargo, cada vez que Gifford viajaba a o desde Chartley Hall daba un rodeo. Aunque aparentemente Gifford actuaba como agente al servicio de María, en realidad era un agente doble. En 1585, antes de su regreso a Inglaterra, Gifford había escrito a sir Francis Walsingham, secretario principal de la reina Isabel, ofreciendo sus servicios. Gifford se dio cuenta de que su origen y formación católica le servirían de máscara perfecta para infiltrarse en las conspiraciones contra la reina Isabel. En la carta que envió a Walsingham escribió: «He oído acerca del trabajo que usted realiza y quiero serviros. No tengo escrúpulos ni temo el peligro. Cualquier cosa que me ordenéis la llevaré a cabo».

Walsingham era el ministro más implacable de Isabel. Era una figura maquiavélica, el jefe de espionaje responsable de la seguridad de la reina. Había heredado una pequeña red de espías, que inmediatamente expandió por Europa, donde se estaban tramando muchas conspiraciones contra Isabel. Después de su muerte se descubrió que había estado recibiendo regularmente informes desde doce lugares de Francia, nueve de Alemania, cuatro de Italia, cuatro de España y tres de los Países Bajos, además de tener informantes en Constantinopla, Argel y Trípoli.

Walsingham reclutó a Gifford como espía y, de hecho, fue él quien ordenó a Gifford que fuera a la embajada francesa y se ofreciera como mensajero. Cada vez que Gifford recibía un mensaje para o de María, primero se lo llevaba a Walsingham. El alertado jefe de espionaje se lo pasaba primero a sus falsificadores, que rompían el sello de lacre de cada carta, hacían una copia de la misma y luego volvían a lacrar la carta original con un sello idéntico antes de devolvérsela a Gifford. La carta, aparentemente intacta, podía entregarse entonces a María o a sus corresponsales, que no eran conscientes de lo que pasaba.

Cuando Gifford entregó a Walsingham una carta de Babington dirigida a María, su primer objetivo fue descifrarla. Walsingham había descubierto los códigos y las cifras en un libro escrito por el matemático y criptógrafo italiano Girolamo Cardano (el cual, por cierto, propuso una forma de escritura para los ciegos basada en el tacto, manifestándose así como precursor de Braille). El libro de Cardano despertó el interés de Walsingham, pero fue un desciframiento realizado por el criptoanalista flamenco Philip van Marnix lo que terminó de convencerlo del poder que supondría contar con un descifrador a su servicio. En 1577, el rey Felipe II de España utilizaba cifras para mantener correspondencia con su hermanastro, don Juan de Austria, católico como él y que controlaba gran parte de los Países Bajos. Una carta de Felipe describía un plan para invadir Inglaterra, pero fue interceptada por Guillermo de Orange, que se la pasó a Marnix, su secretario de cifras. Marnix descifró el plan y Guillermo pasó la información a Daniel Rogers, un agente inglés que trabajaba en Europa, quien, a su vez, advirtió a Walsingham de la invasión. Los ingleses reforzaron sus defensas, lo que fue suficiente para impedir la tentativa de invasión.

Entonces, completamente consciente del valor del criptoanálisis, Walsingham creó una escuela de cifras en Londres. Como su secretario de cifras nombró a Thomas Phelippes, un hombre «de poca estatura, muy delgado, con el pelo rubio oscuro en la cabeza y rubio claro en la barba, con la cara comida por la viruela, corto de vista, con apariencia de tener unos treinta años». Phelippes era un lingüista que hablaba francés, italiano, español, latín y alemán y, lo que era aún más importante, uno de los mejores criptoanalistas de Europa.

Siempre que recibía algún mensaje de o para María, Phelippes lo devoraba. Era un maestro del análisis de frecuencia, y encontrar la solución era sólo cuestión de tiempo. Estableció la frecuencia de cada símbolo y tentativamente propuso valores para los que aparecían más a menudo. Cuando un enfoque particular empezaba a parecer absurdo daba marcha atrás y probaba otras sustituciones alternativas. Gradualmente, lograba identificar los nulos, las pistas falsas criptográficas y ponerlos de lado. Al final, lo único que quedaba era un puñado de palabras codificadas, cuyo significado podía adivinarse gracias al contexto.

Cuando Phelippes descifró el mensaje que Babington dirigía a María, en el que proponía claramente el asesinato de Isabel, remitió inmediatamente el texto condenatorio a su jefe. Walsingham podía haberse abalanzado sobre Babington en ese momento, pero quería algo más que la ejecución de un puñado de rebeldes. Prefirió esperar, confiando que María respondería y autorizaría la conspiración, incriminándose a sí misma. Walsingham había deseado la muerte de María durante mucho tiempo, pero era consciente de las reticencias de Isabel a ejecutar a su prima. Sin embargo, si lograba demostrar que María estaba respaldando una tentativa de asesinar a Isabel, entonces con toda seguridad su reina permitiría la ejecución de su rival católica. Las esperanzas de Walsingham pronto se vieron cumplidas.

El 17 de julio, María respondió a Babington, firmando en

realidad su propia sentencia de muerte. Escribió explícitamente

sobre el «plan», mostrando una preocupación particular por el hecho

de que debían liberarla al mismo tiempo o antes del asesinato de

Isabel, porque de otra forma la noticia podía llegar a su

carcelero, que podría entonces decidir matarla. Antes de llegar a

Babington, la carta hizo su desvío habitual a las manos de

Phelippes. Como ya había criptoanalizado el mensaje anterior, pudo

descifrar éste con facilidad, leer su contenido y marcarlo con un

![]() : el signo de

la horca.

: el signo de

la horca.

Walsingham tenía la prueba que requería para arrestar a María y a Babington, pero aún no estaba satisfecho. Para destruir completamente la conspiración necesitaba los nombres de todos los implicados. Para conseguirlos, pidió a Phelippes que falsificara una posdata a la carta de María que tentara a Babington a dar nombres. Uno de los talentos adicionales de Phelippes era el de falsificador y se decía que tenía la habilidad de «escribir con la letra de cualquiera, con sólo haberla visto una vez, como si la persona misma la hubiera escrito». La Figura 9 muestra la posdata que fue añadida al final de la carta de María a Babington. Puede ser descifrada utilizando el nomenclador de María, que aparece en la Figura 8, para revelar el siguiente texto llano:

Me alegraría conocer los nombres y las cualidades de los seis caballeros que llevarán a cabo el plan; porque puede ser que, conociendo a los participantes, yo pueda daros algún consejo necesario para seguirlo en eso, así como de vez en cuando los particulares de cómo proceder: y en cuanto podáis, con el mismo propósito, quiénes conocen ya, y en qué medida, los detalles de esta cuestión.

La cifra de María Estuardo demuestra claramente que una codificación débil puede ser peor que no codificación en absoluto. Tanto María como Babington escribieron explícitamente sus intenciones porque creían que sus comunicaciones eran seguras, mientras que si se hubieran comunicado abiertamente se habrían referido a su plan de una manera más discreta. Además, su fe en su cifra los hizo particularmente vulnerables a aceptar la falsificación de Phelippes. El emisor y el receptor a menudo tienen tanta confianza en la solidez de su cifra que consideran imposible que el enemigo pueda imitar la cifra e insertar un texto falsificado. El uso correcto de una cifra fuerte constituye una clara ventaja para el emisor y el receptor pero el uso incorrecto de una cifra débil puede generar una sensación muy falsa de seguridad.

Poco después de recibir el mensaje y su posdata, Babington necesitaba ir al extranjero para organizar la invasión, y tenía que inscribirse en el departamento de Walsingham para conseguir un pasaporte. Éste habría sido un momento ideal para capturar al traidor, pero el burócrata que atendía la oficina, John Scudamore, no esperaba que el traidor más buscado de Inglaterra se presentara ante su puerta. Scudamore, que no contaba con ayuda a mano, llevó al confiado Babington a una taberna cercana, haciendo tiempo mientras su asistente organizaba un grupo de soldados. Poco después llegó una nota a la taberna, informando a Scudamore que había llegado el momento de la detención. Sin embargo, Babington la vio. Como si tal cosa, dijo que iba a pagar la cerveza y la comida y se levantó, dejando su espada y su abrigo en la mesa, dando a entender que volvería en un momento. En lugar de eso, se escurrió por la puerta trasera y escapó, primero a St. John’s Wood y luego a Harrow. Intentó disfrazarse, cortándose el pelo y tiñéndose la piel con zumo de nueces para ocultar su origen aristocrático. Consiguió eludir la captura durante diez días, pero el 15 de agosto, Babington y sus seis colegas fueron capturados y llevados a Londres. Las campanas de las iglesias de toda la ciudad repicaron a triunfo. Sus ejecuciones fueron extremadamente espantosas. Según relata el historiador isabelino William Camden, «los acuchillaron por todas partes, les cortaron sus partes privadas, les sacaron las entrañas en vivo y haciéndoles mirar, y fueron cuarteados».

Mientras tanto, el 11 de agosto, se otorgó a María Estuardo y a su séquito el privilegio excepcional de dar un paseo a caballo por el terreno de Chartley Hall. Cuando María cruzaba los páramos divisó a varios jinetes que se acercaban e inmediatamente pensó que debían ser los hombres de Babington que venían a rescatarla. Pronto quedó claro que estos hombres habían venido a arrestarla, no a liberarla. María había estado implicada en la conspiración Babington y fue acusada conforme a la Ley de Asociación, una Ley del Parlamento aprobada en 1584, concebida específicamente para condenar a cualquiera que estuviese implicado en una conspiración contra Isabel.

El juicio se celebró en el castillo de Fotheringhay, un lugar desolado y mísero en medio de las monótonas marismas de East Anglia. Comenzó el miércoles 15 de octubre, frente a dos jueces principales, otros cuatro jueces, el lord canciller, el lord tesorero, Walsingham, y varios condes, caballeros y barones. En la parte de atrás de la sala de justicia había espacio para espectadores, como los aldeanos locales y los sirvientes de los comisarios, todos ellos ansiosos por ver a la humillada reina escocesa pedir perdón y suplicar por su vida. Sin embargo, María permaneció digna y tranquila a lo largo del juicio. Su defensa principal consistía en negar toda conexión con Babington. «¿Se me puede hacer responsable de los proyectos criminales de unos pocos hombres desesperados», proclamaba, «que planearon sin mi conocimiento o participación?». Su alegato tuvo muy poco impacto frente a la evidencia que existía contra ella.

María y Babington habían confiado en una cifra para mantener sus planes en secreto, pero vivían en un período en que la criptografía se estaba debilitando ante los avances del criptoanálisis. Aunque su cifra habría procurado suficiente protección contra los ojos entrometidos de un aficionado, no tenía la más mínima posibilidad contra un experto en análisis de frecuencia. En la galería de los espectadores estaba sentado Phelippes, observando en silencio cómo presentaban la prueba que había logrado entresacar de las cartas codificadas.

El juicio entró en su segundo día y María seguía negando todo conocimiento de la conspiración Babington. Cuando finalizó el juicio dejó a los jueces para que decidieran su futuro, perdonándoles de antemano la inevitable decisión. Diez días después, el Tribunal de Inquisición se reunió en Westminster y concluyó que María había sido culpable de «urdir e imaginar desde el primero de junio asuntos tendentes a la muerte de y destrucción de la reina de Inglaterra». Recomendaron la pena de muerte e Isabel firmó la sentencia.

El 8 de febrero de 1587, en la gran sala del castillo de Fotheringhay, una audiencia de trescientas personas se reunió para ver la decapitación. Walsingham estaba resuelto a minimizar la influencia de María como mártir y ordenó que el patíbulo, las vestimentas de María y todo lo demás relacionado con la ejecución fuera quemado para evitar la creación de cualquier santa reliquia. También planeó una fastuosa procesión fúnebre en honor de su yerno, sir Philip Sidney, que tendría lugar la semana siguiente. Sidney, una figura heroica y popular, había muerto luchando contra los católicos en los Países Bajos y Walsingham creía que un desfile magnífico en su honor empañaría la lástima por María. Sin embargo, María estaba igualmente decidida a que su aparición final fuera un gesto desafiante, una oportunidad para reafirmar su fe católica e inspirar a sus seguidores.

Mientras el deán de Peterborough conducía las oraciones, María dijo en voz alta sus propias oraciones por la salvación de la Iglesia católica inglesa, por su hijo y por Isabel. Recordando el lema de su familia, «En mi fin está mi principio», se armó de compostura y se aproximó al patíbulo. Los verdugos solicitaron su perdón y ella replicó: «Os perdono de todo corazón, porque ahora confío en que pondréis fin a todos mis pesares». Richard Wingfield, en su Narración de los últimos días de la reina de Escocia, describe sus momentos finales:

Entonces se apoyó sobre el patíbulo con completa calma y extendiendo los brazos y las piernas gritó «In manus tuas domine» tres o cuatro veces, y finalmente, mientras uno de los verdugos la sujetaba suavemente con una de sus manos, el otro dio dos golpes con el hacha antes de que se cortara su cabeza, y aún quedó un poco de cartílago y entonces ella hizo una serie de pequeños ruidos y no movió ninguna de sus partes del lugar en que yacía… Sus labios se movieron casi un cuarto de hora después de que le cortaran la cabeza. Entonces uno de sus verdugos que le arrancaba las ligaduras vio a su pequeño perro que se había deslizado bajo su ropa y que no pudo ser sacado más que a la fuerza y después no podía alejarse de su cadáver, sino que vino y yació entre la cabeza y los hombros de ella, algo anotado con diligencia.