En la ciudad de Davos, el empresario y CEO de la prestigiosa compañía de seguridad de software entraba en embargo, sus empleados lo habían abandonado y estaba en proceso un juicio por parte de sus acreedores exigiendo el pago de sus deudas. Investigaba la manera de hacer cambios los algoritmos de Orión para ejecutar una estrategia alterna al subsidio que había buscado en América del Norte, su idea era atracar alguno de los bancos suizos con el esquema informático que Nikolai le había entregado para desarrollar con su equipo el software de Orión, trabajó por horas incluso sin dormir hasta que por fin alcanzó su objetivo, su nueva aplicación tendría de nombre Rigel refiriéndose a la estrella más brillante de la constelación de Orión y haciendo la analogía acerca de que su aplicación sería más poderosa y realmente lo era, ya que se trataba de un software malicioso incapaz de ser interceptado por los antivirus y firewalls de cualquier sistema, se propagaba por la red y únicamente atacaba a los equipos cuya dirección IP se encontraba en la lista de direcciones que registró por default, dichas direcciones IP contenían la ubicación de servidores gubernamentales y bancarios, su objetivo principal era desfalcar al World Bank al menor tiempo posible, esta estrategia le daría una enorme ventaja, la primera sería en quitar del juego a Nikolai atracando primero él aquel banco del cuál habían planeado con antelación, José y Harry a pesar de que conocían los planes no los consideraba una amenaza para su nuevo proyecto, la otra ventaja sería un movimiento desesperado que le daría el capital suficiente para quitarse de la mira a las autoridades y liquidar a sus acreedores, pero no solo eso, esto le daría la solvencia que había tenido años atrás y la seguridad que solo el dinero puede ofrecer.

Su nuevo software Rigel producto de la modificación al algoritmo Orión de Nikolai consistía en tres fases:

- Estrés. Esta fase bombardeaba los servidores con millones de peticiones al mismo tiempo lo que provocaría deshabilitarlos temporalmente, esto le daría el tiempo suficiente para pasar a la segunda fase.

- Inyección del código malicioso. En esta fase operaría cuando los servidores estuviesen inactivos enviaría el software malicioso que entraría a la red y se instalaría al momento de habilitar los servidores, dicho software inhibe la seguridad instalando un gusano que se propagaría en cuestión de segundos al mismo tiempo que abre paso al Kernel de Orión.

- Kernel de Orión. Corazón del software dedicado a emisión y recepción de transacciones bancarias limpiando el rastro, esto hacía originalmente el software Orión. Se extrajo ésta parte para hacerse del dinero electrónico.

El alcance de Rigel realmente era destructivo e irreversible puesto que solamente podría usarlo una vez ya que el software malicioso destruiría un sin fin de registros y propagaría el gusano a todas las computadoras que se conectaran al servidor para ejecutar cualquier transacción, tales transacciones pudieran ser: transferencias bancarias, consulta de saldos, banca electrónica, inversiones o cualquier otro movimiento que pudiese realizarse por internet hacia éste banco. Las dimensiones del daños serían colosales, siendo dicho banco el más importante de Estados Unidos al tener una falla detendría a todo el país, en el año de 1985 ocurrió un apagón a causa de una emisión de radiación solar jamás vista, siendo uno de los bancos pioneros en incorporar los sistemas informáticos para facilitar operaciones, tuvo un colapso que perduró 2 días, esto fue suficiente para que muchas empresas alcanzaran crisis financieras de las cuales muchas no se pudieron recuperar, el país permaneció inmóvil, la bolsa de valores de Nueva York se desplomó, los accionistas perdieron millones de dólares, los inversionistas vieron cómo se precipitaban sus utilidades y las empresas dedicadas a las bienes raíces veían como se desvalorizaban sus intereses, se registró el mayor paro económico nacional de la historia. El alcalde en turno declaró estado de emergencia y se activó la alarma nacional en crisis como pocas veces ocurre en otros países a causa de desastres naturales. A raíz de esto la macroeconomía del país cayó en un 5.3% en su producto de interno bruto y le llevó años poder recuperarse, en aquellos días se envió un grupo de expertos en informática para controlar el problema cibernético, se contrató un grupo de 3 expertos informáticos especializados en redes y con altos conocimientos en recuperación de datos, trabajaron por horas ininterrumpidas junto con otro grupo de expertos en sistemas digitales tratando de reconstruir los componentes a nivel hardware destruidos, esto les valió años después a todos el premio Alan Turing por el modelo estructural de datos que les permitió recuperar la mayor parte de la información y la rapidez en hacerlo, a raíz de todo esto el World Bank tomó muchas precauciones e implementó protocolos de seguridad más sólidos, se estableció prácticamente un búnker en la sede de Nueva York donde se resguardaban los servidores y un sistema que operaba como un espejo, en caso de caer el servidor principal, inmediatamente entraría en operación el segundo mientras se preparaba el primero, se previeron desastres naturales, terremotos, inundaciones, incendios e incluso la exposición a radiactividad generada por los rayos solares o algún tipo de arma con éstas características y, en caso de algún percance, no afectara tan enérgicamente como ocurrió a mediados de la década de los ochentas con su apocalipsis informático. En los años consecuentes a la catástrofe todo marchó perfectamente con notable recuperación hasta el 11 de septiembre de 2001 cuyo atentado terrorista volvió a desequilibrar la estabilidad del país.

El empresario sueco Armin Abdieski tenía todo listo para ejecutar la primera fase, sabía lo que podía provocar con su software pero ya no le importaba absolutamente nada, él pensaba que su brillante carrera en el mundo de la informática iba en declive y no tenía manera de recuperarse solo de este modo, creía que su talento se desperdició por años trabajando de forma correcta y de buena manera al hacer negocios bien hasta que su propio gobierno le dio la espalda, todo por lo que había luchado en estas dos últimas décadas podría recuperarlo a tan solo un clic. En ese mismo momento recibió una misteriosa llamada proveniente de Berlín.

Al otro lado del mundo Nikolai cuestionaba la identidad de George a través de una computadora buscando algún contacto que le ofreciera mayor información de su ubicación, buscaba rastros de él y del joven con el que se encontraba cuando los encontró en el Campus, comenzó su búsqueda por Facebook y liberó una herramienta que creaba un árbol binario que organizaba a sus contactos por mayor iteración con ellos, al terminar el árbol éste le regresó un grafo donde aparecía el nombre de George, seguidamente aparecería el nombre de quién más artículos compartía y en este apartado apareció el nombre de Frank, posteriormente apareció el nombre de Valentina Martínez a quien encontró en la relación de que se trataba de la madre de George, a pesar de que la administración de la Universidad le entregó información sobre la dirección del joven estudiante, pensó que seguramente sería el último lugar en el que lo encontraría así que investigó las direcciones de sus contactos más cercanos.

George y Frank ya se encontraban en casa de éste último, el joven informático le dijo a Frank que le pidiera a su familia que huyera lo más pronto posible porque corrían peligro y también temió por la seguridad de su madre que se encontraba en Cochabamba a 6 horas de La Paz Bolivia así que decidió llamarla por un teléfono público, para fortuna de la señora entró la llamada y muy preocupada por la integridad de George ya que había visto las noticias e intentó comunicarse con él sin éxito a lo que su hijo le pidió que saliera de su casa y se refugiara en algún lugar seguro que se encontraba bien y que después intentaría comunicarse con ella, que tendría que moverse e investigar el asunto a fondo. E inmediatamente todos salieron de la casa de Frank dejándola abandonada. En ese preciso momento, Nikolai llegaba al departamento de George a buscar pistas acerca de la contraseña que le daría apertura a millones de dólares, encontró su habitación y vio su lap top, la encendió pero se topó con una contraseña de seguridad, así que la conectó a su equipo y le ejecutó una herramienta para vulnerarla y así accedió a sus archivos, buscó por varios minutos pero no había ningún indicio de tenerla esto volvió loco a Nikola lanzó el equipo de George contra la pared, destrozó posters, una mesa y la repisa llena de libros que se encontraba cerca de la cabecera de la cama. Controlándose de su episodio de rabia, pensó en visitar la casa de los padres de Frank y como segunda opción visitaría la casa de la madre de George.

George y Frank hicieron uso de los recursos financieros de sus ahorros y de la beca de George para comprar boletos para viajar hacia México, en una competencia en inteligencia artificial George conoció a María Fernanda en años pasados, una joven informática de la Ciudad de México que había obtenido el primer lugar en reconocimiento facial con instrumentos en óptica y procesamiento de datos y recibió una beca por parte de la UCLA de la cual acababa de terminar la carrera y se había incorporado en las filas de una firma de desarrollo de software y así mismo era líder de un proyecto de seguridad, ella podría ayudarlo en identificar a su rastreador ya que sería muy probable que le haya impartido clases además de saber qué es lo que resguarda la contraseña que interceptó en la feria de ciencias, ya habían acordado encontrarse a través de una llamada telefónica y María Fernanda accedió a recibirlos así que viajaron hacia allá. María Fernanda y George siempre sintieron empatía el uno por el otro solo que ambos siempre fueron tímidos para expresarse.

En Los Ángeles California, José y Harry leyeron la noticia sobre el atentado en Bolivia, no se otorgaron nombres sobre esto sin embargo ambos intuyeron que tal vez Nikolai pudiera estar involucrado en esto debido a su viaje tan repentino al país Sudamericano y a lo misterioso de su comportamiento que había tenido en los días en que estuvo entre ellos, además de buenas a primeras ya no les entregó información sobre el error que aún ellos investigaban la falla que se produjo al intentar el desfalco. Esto les causó sospecha e intentaron contactarlo para pedirle información pero nunca pudieron hacerlo.

Nikolai astutamente no se dirigió a Cochabamba contrariamente a lo que George y su amigo Frank pudieran haber pensado, su ruta sería una comunidad llamada La Leonera al pie de la cordillera de los andes ubicada en Chile pero antes de llegar ahí pasó por Santiago la capital del país, ahí adquirió una extensa cantidad en equipo de cómputo sofisticado con gran capacidad, adquirió procesadores, discos duros y memorias RAM para mejorar la capacidad, también adquirió una conexión de internet satelital para tener acceder a la red incluso de lugar más abstruso del planeta, sobre sus secuaces se había deshecho de ellos para que no otorgaran información una vez hecho estas compras se dirigió sin parar a La Leonera, rentó una cabaña que la equipó y la volvió su cuartel digital, instaló su equipo donde podía conectarse a una velocidad de 512 Gigas, su equipo contaba con 4 pantallas, 10 procesadores de 16 núcleos cada uno sin contar los que el equipo tenía por default, su memoria RAM base es de 8 GB pero la extendió a 1024 GB, adquirió 15 discos duros sólidos de 120 GB cada uno, la velocidad y el procesamiento de hardware le darían una excelente movilidad y pronta respuesta para sus propósitos, le alojó el sistema operativo Linux en el que a su vez instaló sus aplicaciones de espionaje y para ultrajar contraseñas. Llevaba todo su arsenal en algoritmos para alcanzar diferentes metas y apoderarse de las cuentas de otras personas, también llevaba consigo el software capaz de apoderarse de la seguridad gubernamental de cualquier país. Se conectó a su oficina en Los Ángeles California para extraer información importante que seguramente necesitaría para buscar a George así que comenzó con la conexión y extracción de datos lo que tardaría algunos minutos.

Llegando a la capital Azteca los recibió María Fernanda en el Aeropuerto Internacional de la Ciudad de México donde rápidamente se trasladaron a su departamento muy cerca del Zócalo capitalino. Ahí les ofreció algo de beber y sus habitaciones para descansar, sin embargo George decidió comenzar con la búsqueda de una vez por todas. La chica los acomodó en su estudio donde presumió su equipo de cómputo el cual había adecuado desde hace años para las grandes exigencias de recursos que reclama la inteligencia artificial se trataba de todo un cúmulo informático de herramientas y dispositivos, les mostró varios proyectos muy impresionantes como aquel que descifra contraseñas de individuos a través de preguntas específicas calculando el timbre de voz, la precisión en las palabras y su perfil psicológico, los cálculos que contempló en la estructura de sus algoritmos eran precisos y en muchas ocasiones obtenía la contraseña, tenía muchos proyectos y muchos galardones que había obtenido en su carrera. George y Frank quedaron impresionados. Pero el proyecto que le abrió muchas puertas fue con el que participó en el Centro Banamex en la convención y aplicación de tecnologías donde participó con su proyecto en reconocimiento facial con instrumentos en óptica y los algoritmos diseñados por ella misma que llevaban a cabo el reconocimiento, consistía en conectar una cámara para dar entrada a las imágenes y posteriormente dar una descripción de los rasgos y compararla con la información de la base de datos y así determinar de quién se trata, la base de datos había tenido grandes cambios hasta que una empresa interesada en el proyecto le otorgó un inmenso catálogo de datos para enriquecer el proyecto y estaba disponible para George e investigar más acerca del sujeto que lo atacó en La Paz, otra razón por la que viajó hacia María Fernanda es que estuvo en un diplomado en la UCLA así que podría tener acceso a información de la universidad californiana y buscarlo. Comenzaron a buscar, la chica indicó que conocían perfectamente a los catedráticos de informática así que entró al sistema de la universidad para consultar a los catedráticos y le mostró las fotografías de cada uno.

Exclamó George y Frank al unísono, María Fernanda extrañada les comentó que se trataba de Nikolai Jeremy Zerge, un respetado profesor de ciencias en la computación, investigador y consultor para varias empresas teniendo como la más importante al World Bank, le indicó a George que tomara el mando del equipo de cómputo para que gestionara él mismo todo lo que necesitara saber, así que George se sentó y comenzó a interrogar al sistema informático con ayuda del software de María Fernanda, el talento del chico de La Paz buscó primeramente en los registros del sistema de la universidad para conocer más de éste sujeto pero lo único que encontró fue que había nacido en Moscú Rusia, al mismo tiempo la conexión se estableció satisfactoriamente entre el cuartel improvisado de Nikolai en La Leonera con los archivos que él tenía en su oficina de Los Ángeles, fue así como se percataron uno de otro intentado extraer información de la universidades.

— ¡Santo Dios! Exclamó Frank al enterarse de que no eran los únicos en gestionar al sistema universitario la pantalla mostraba otra conexión proveniente de algún otro lugar. Le indicó a George sobre el suceso para advertirlo sobre lo los comandos que pudiese ingresar porque no sabría de las intenciones de este. Pensó que con las habilidades de su amigo estarían seguros.

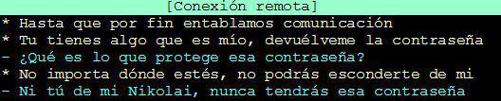

Apareció en la pantalla de George seguido de otro mensaje:

George respondió:

Mientras conversaba Nikolai con George, ejecutó un programa para conocer su ubicación exacta. Al mismo tiempo, George abría otra ventana para poder conocer ubicación geográfica de Nikolai, solo que no utilizaba ningún programa, con la misma consola ejecutó comandos y así descifró la ubicación exacta de Nikolai y este también lo encontró con su sofisticado software.

Al ver que Nikolai se desconectó, George inmediatamente lanzó el software de María Fernanda dando de entrada la foto de Nikolai que obtuvo de la UCLA, ya sabía que se encontraba transmitiendo desde La Leonera en Chile. El programa de María Fernanda tardo varios minutos y notificó que no había encontrado ningún dato.

Como sabía que Nikolai era originario de Rusia decidió usar sus conocimientos para extraer información del gobierno e investigarlo, ya se había infiltrado en otras ocasiones por lo que sabía qué hacer, abrió otra consola de comandos y escribió muchos de los que María Fernanda y Frank nunca había visto, al cabo de 20 minutos comenzaron a aparecer los primeros registros, fue el ex militar del ejército soviético, se relacionó en varios casos de espionaje y secuestro y alteró en muchas ocasiones los registros del gobierno para volverse invisible, había un expediente donde la FSB lo buscaba y la operación estaba a cargo del departamento de seguridad nacional. George comenzó a buscar la relación entre Nikolai y Armin, recordando que todo este asunto se dio gracias a que encontró en internet una publicación de Armin denunciando la falta de ética del catedrático ruso y su supuesta participación en un intento de desfalco hacia el World Bank, buscó de nuevo este artículo y lo leyó con detenimiento, María Fernanda le preguntó sobre el CEO Armin a lo que respondió que no conocía mucho de él así que decidió buscar rastros sobre éste y encontró mucha información y acerca de lo que el gobierno le hizo a su empresa, en internet se hablaba también que buscó muchos inversionistas o acreedores para apoyarlo en nuevos proyectos sin embargo no los encontró, hablaba también de su viaje a América. Pero nada mencionaba sobre su relación con Nikolai por lo que se infiltró en su sistema para obtener más información, solo que la seguridad con la que se enfrentaba era la más sofisticada que había tenido que vulnerar, hizo modificaciones al software de María Fernanda, de tal manera que no solo recibiera fotografías para identificar quién es, sino que se ingresaran direcciones IP y le devolviera información sobre el servidor que respondía detrás. Funcionaba correctamente, lanzó la aplicación contra los servidores de la empresa de Armin, le devolvió una serie de características que usó para determinar la combinación de acceso y así logró vulnerar un nivel de seguridad, el siguiente nivel lo pudo vencer gracias a sus conocimientos y experiencia, conocía los pasos a seguir para lograrlo y así lo hizo, por fin estaba en el sistema de empresario sueco.

Dio un vistazo por todos los proyectos más recientes y encontró dos que llamaron su atención, uno de nombre Orión y otro de nombre Rigel y los analizó hasta comprender de qué se trataban.

Mientras tanto en Chile, Nikolai investigaba la forma de inmiscuirse en la red de George e intentó de muchas maneras pero sin éxito, solamente en la capa de investigación externa pudo ver en su pantalla una conexión que se llevó a cabo a Suiza desde la ubicación de George, dedujo que había encontrado la manera de saber sobre el proyecto de Orión y por consiguiente sabría para qué sirve la contraseña que posee, esto lo enfureció bastante y decidió lanzar un bombardero, de esta forma llamaba al software que él diseño para deshabilitar conexiones, consistía en enviar millones de peticiones a un servidor hasta que no pudiesen ser procesadas, posteriormente dejaría de funcionar por un tiempo y se restablecería el servicio cuando el equipo técnico lo reparara o el mismo servidor contara con software capaz de auto reincorporarse.

Ésta conversación anterior se llevaba a cabo dentro de las instalaciones de la empresa de Armin estando a punto de lanzar el software que le daría millones de dólares, pero una llamada anónima desde Berlín lo interrumpió, colgó el teléfono y se disponía a lanzar Rigel, vio en sus pantallas que había un intruso en su sistema y comenzaban a llegar millones de peticiones provenientes de Sudamérica, él quedó en una sola pieza porque habían vulnerado su seguridad, la misma que le dio un imperio y desde dos puntos a la vez así que inmediatamente lanzó el software malicioso para atracar el prestigioso banco americano.

Viendo uno de las pantallas del equipo, George explicó a María Fernanda y a Frank que lo que estaba por ocurrir tendría repercusiones incluso irreversibles para todo el mundo si se sobrecalentaran los micro procesadores y los discos duros con la cantidad exagerada de datos basura que se enviarían, se provocaría una colisión de niveles nunca visto antes en internet, para no perder la conexión lanzó a la red el software de reconocimiento facial realizado por la chica intentando no perder la conexión después de lo que estaría a punto de ocurrir.

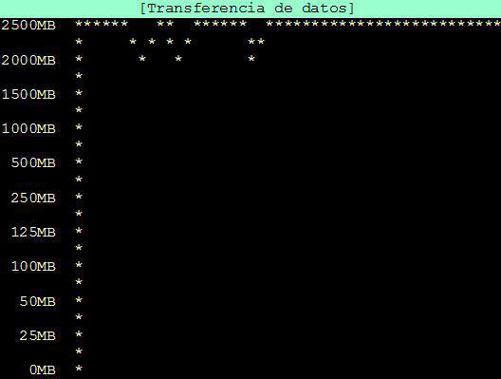

Las peticiones que lanzó el bombardero de Nikolai fueron trillones y no midió las consecuencias y Armin no previó que las peticiones que no se atendía en el momento alguno de los servidores del World Bank, éste las replicaba cuando se encontraban ocupados a fin de no dejar de atenderlo y dejarlo como pendiente, esto quería decir que las enviaba a internet cientos de veces para volver interceptarlas cuando el servidor principal se desocupara, esto provocaría un inundación de datos. La primera fase del software Rigel intentaba deshabilitarlo, esta acción de ambos genios de la informática provocó una terrible colisión en todo internet que inmediatamente se resintió hasta en la computadora conectada a la red ubicada en el lugar más recóndito del planeta. Muchos cibernautas vieron que su conexión se volvió muy lenta, otros usuarios de la web recibían en sus computadoras información que no habían pedido, los usuarios de internet que usaban Windows 95 o Windows 98 permanecieron frente a una imagen congelada, no respondía el sistema operativo a ninguna instrucción ni del teclado ni del mouse. Los servidores de Facebook se derrumbaron, las transmisiones bidireccionales de la red social se cayeron junto con el WhatsApp. Google encontró un tráfico de bits en su Macro computadora imposibilitándolo de seguir procesando peticiones de búsquedas de cualquier punto del planeta y físicamente se quemaron varios de cientos de los miles de procesadores que usaban debido a la sobrecarga, con esta avería dejó al mundo sin el servicio de videos de YouTube, sin su poderoso programa de cartografía Google Maps, sin correo electrónico, ni ningún otro servicio que ofrece la empresa. Mientras tanto todo el internet se quedó sin transferencia de correo electrónico, Microsoft con su Outlook, había sufrido una avería en sus equipos de correo electrónico por lo que dejó de funcionar este servicio, los servidores de Twitter aún no colisionaban sin embargo la transferencia de datos se volvió increíblemente lenta a pocos minutos antes de sucumbir. Las compras que se hacían en ese momento perdían origen y destino, es decir los registros se volvieron basura y Amazon optó por sacar de línea su servicio antes de seguir perdiendo más transferencias. La gente de Estados Unidos saturó con llamadas a los proveedores de conexión a internet, muchos pensaron que había sido culpa del proveedor el haberse quedado sin conexión, algunos gobiernos investigaban el suceso y otros simplemente esperaban noticias de otros gobiernos. La realidad era que muchos discos duros y microprocesadores de diversos computadores y servidores del mundo resultaron dañados severamente, esto comprometía gravemente la información contenido en esos computadores.

Nikolai aumentó la transmisión de bits y peticiones no conforme con las que había enviado ya que no veía en su pantalla que la conexión que tenía George desde la ciudad de México había terminado, pensó que si el desfalco no lo haría él no lo haría nadie más, decidido a destruir los microchips que componían el microprocesador, a ese nivel llegaba su arrogancia y avaricia. Cuando todavía funcionaban los circuitos que integraban el microprocesador de uno de los servidores de Armin, preparó otro servidor para activar la primera fase del proyecto Rigel, aumentaría las peticiones a billones dirigidas hacia el World Bank y no lo haría para deshabilitar el servicio de dicha institución, ya lo había hecho desde minutos atrás, elevaría el número de peticiones para crear una nube de bits entorno al puerto de salida de sus servidores y protegerse en poco de la carga que estaría por recibir desde Sudamérica. En la Ciudad de México, George vio que se incrementaban aún más la nube de bits, el daño que tenía internet actualmente es evidente pero con otra sobrecarga las consecuencias serían irreversibles así que decidió lanzar un virus que infectaría los puntos de origen de ambas transmisiones, contaminaría los servidores y en pocos segundos dejarían de transmitir basura, abrió una de las mochilas que llevaba y sacó un disco duro portátil en el cual llevaba cientos de proyectos que hacía en su tiempo libre, entre esta biblioteca de herramientas se encontraban algunos virus, en ese momento Frank preguntó ¿Qué hacía? Y George respondió que terminaría la transmisión de estos delincuentes cibernéticos infectando los discos duros, solo necesitaba una cosa, un programa que le pidió a María Fernanda que desarrollara en ese momento ya que el gusano solo viajaba por correo electrónico siguiendo los protocolos de un servidor SMTP, le pidió que programara el recipiente con la transmisión protocolaria para cualquier servidor, este sería el medio de transporte por el cuál llegaría a los equipos de Davos en Suiza y a La Leonera el Chile, mientras él programaría un software encubado que mantendría tranquilo al gusano y así no infectar sus propios equipos, cuando explicaba esto Frank preguntó ¿A qué te refieres con tener tranquilo al gusano?, Frank, nos ofrecieron en la clase de seguridad informática muchos temas sobre esto, cuando tenemos un software malicioso debemos encubarlo para no infectarnos por él, es lo que hacen los antivirus cuando encuentra software malicioso, es como ponerle un bozal a un perro rabioso y enojado para que no nos muerda. El gusano cibernético funcionaba de la siguiente manera: se le otorgaba una dirección IP y buscaba el servidor detrás de ésta y se alojaba en el disco duro en un sector aleatorio, posteriormente se apoderaba de los archivos ahí almacenados hasta infectar toda la superficie del disco duro imposibilitando acceder a dichos archivos o programas lo que impediría el funcionamiento. A Frank le agradó la idea.

Le dijo George cuando volvía la mirada hacia la pantalla y en ésta aparecía una imagen preocupante debido a la saturación de datos que el espectro calculaba constantemente:

Por otro lado, internet se había quedado sin banca electrónica, los servidores de todos los bancos del mundo quedaron fuera del camino, el último oleaje de bits llegó a los más importantes como:

- City Bank

- Banco Bilbao Vizcaya

- Well Fargo & Co

- HSBC

- JP Morgan Chase & Co

- Banco Itaú

Resistiéndose inútilmente. Los servicios de televisión por paga también se vieron afectados debido a forma de transmisión de la señal, los servicios que aún funcionaban son el de televisión por señal analógica y en algunos países la señal digital, la radio, la telefonía celular solo se vio afectada en algunas zonas del mundo, la mayoría de la gente aún podía comunicarse por este medio. El caos comenzó a propagarse paulatinamente con cierto desconcierto por parte de la gente de todos los países, al poco tiempo el mundo se había quedado sin internet.

Aún con la infraestructura física de internet en pie, George empotró el gusano y lo cargó en el programa que acababa de desarrollar María Fernanda, ingresó en la consola dos direcciones IP, la primera hacia Chile y la segunda hacia Suiza y lo lanzó a la red, pasaron poco más de 10 minutos cuando apareció en la pantalla el mensaje de

Nikolai comenzaba a notar que sus emisiones de bits aminoraban, también notó que las instrucciones que le otorgaba al software a sus computadoras se hacían cada vez más lentas, lanzó un programa de análisis de discos duros pero no detectó nada extraño, esto mismo pasó en el equipo que operaba Armin en Suiza, vio que su equipo respondía lentamente a sus indicaciones pero sin encontrar nada fuera de lo común en sus pantallas. Al cabo de pocos minutos más, los procesadores no respondían, y el tráfico inyectado a internet cesó.

Sin embargo ya era demasiado tarde, internet había colapsado, ningún servidor estaba en pie gestionando peticiones, muchos había sufrido daños irreparables debido a la sobrecarga de los procesadores y al daño en los discos duros debido al calor excesivo producido con la fricción de transferencia de datos.