En una convención de ciencias enfocada para jóvenes talentos llevada a cabo en la ciudad de Orlando Florida de nombre Turing's Fair o la feria de Turing, donde llegaban jóvenes estudiantes de diferentes universidades de todo el mundo especializados en sistemas digitales, software, hardware, encriptación, robótica, cibernética e informática se hacían presentes como cada tres años para demostrar sus creaciones y obtener con el primer lugar el reconocimiento mundial y abrirse camino por la exitosa carrera de la tecnología así como un jugoso cheque de 150,000.00 dólares que podrían invertir en cualquier beneficio. Las inscripciones para este evento se hacían desde dos años de antelación filtrando los mejores y más creativos trabajos y aplicaciones científicas; de esta manera, forzar a la feria a ofrecer calidad e innovación en sus expositores y con sus participantes, los requisitos son bastante rígidos y la admisión de participantes es muy severa, los jueces son de lo más exigente y son científicos, académicos y jefes de laboratorios tecnológicos de todo el mundo, otra ventaja que se ve en esta feria es la presencia de grandes empresas con el fin de reclutar talento y emprender nuevos proyectos que convertirán en productos para el mercado internacional. Se veía en esta prestigiosa feria un sinfín de salas, enormes grupos de curiosos, muchos colegios, universidades, empresas transnacionales, participantes y grandes masas de visitantes. Se veía gente disfrutando de las nuevas tecnologías, participando en talleres y descansando cómodamente en las cafeterías de la enorme sala de exposiciones.

Un grupo de adultos vestidos casualmente y equipados con computadoras portátiles, iPads y smartphones se movilizaban rápidamente y de manera bien organizada para robar información del banco con mayor prestigio de Norteamérica, eligieron como punto de lanzamiento esta feria gracias a la gran aglomeración de las mentes más brillantes en el mundo de la informática y de la maraña de datos que se generarían a través de la red, lo que les daría un camuflaje perfecto para su fechoría, según ellos trasladarían millones de dólares en diferentes cuentas y borrarían la información que pudiese delatarles de todas las bases de datos que modificarían por medio de su software informático Orión. Uno de los integrantes del equipo trabajaba para su propia empresa que ofrecía servicios para los bancos de mayor prestigio de su país Suiza y conocía perfectamente los filtros de seguridad, otro de ellos de nombre Harry, trabajaba en el banco más poderoso de Norteamérica ese banco al que enfocaron sus miradas meses atrás para el desfalco, uno más de ellos fue funcionario operativo en México y jefe del departamento de sistemas de un reconocido banco local nacional, por último, había otro sujeto, al que el resto del grupo llamaban Nikolai Jeremy Zerge un ex convicto ruso preso por varios cargos, y que convenció al equipo de diseñar este multimillonario desfalco, actualmente trabajaba como consultor para una prestigiosa empresa de desarrollo de software de seguridad, sin embargo y para su realidad, en su juventud trabajó para la milicia de la cual fue desertor, se enroló en una red de conspiración bien organizada de la Federación Rusa, se vio inmiscuido en espionaje y crimen organizado donde se inclinó por robos cibernéticos y fraudes electrónicos, el plan que habían gestionado con la inversión de varios años, culminó con el desarrollo de diferentes herramientas de software que les abrirán camino hacia la seguridad de los millones que dólares que se tomarían como pago a su jubilación por tantos años de préstamo de sus servicios a las diferentes instituciones a las que servían.

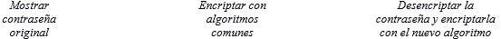

Mientras ellos llevaban a cabo su plan; en paralelo transcurría la prestigiosa feria con la participación en una demostración de prototipos para un joven y humilde estudiante de ingeniería en sistemas computacionales de nombre George originario de Cochabamba y formado en La Paz Bolivia participaba en la feria con un modelo matemático que según él revolucionaría la encriptación de contraseñas, participaba en la feria de informática con un proyecto que trataba de un algoritmo computacional bastante sofisticado que él mismo había diseñado e implementado para dar mayor seguridad a cualquier sistema ya sea analítico o digital al que él llamaba G'enesis, este software consistía en un sniffer (olfateador) que ocupaba una gran variedad de algoritmos para desencriptar una contraseña y encriptarla de nueva forma pero ahora con su poderoso algoritmo, así, aumentaría el nivel de seguridad de la palabra clave, para su presentación en la feria de informática había dividido su exposición en tres partes:

- La primera parte consistía en entregar una contraseña sin encriptar y mostrarla para verla originalmente, esta contraseña era: elige_01_de_10_maneras_de_vivir_tu_vida, posteriormente lanzaría esa contraseña y la encriptaría con otra tecnología.

- La segunda parte consistía en interceptar esa contraseña encriptada con otro algoritmo la cual aparecía ya de ésta forma:

- La tercera y última parte se describe en desencriptar la contraseña de su algoritmo original y encriptarla con el algoritmo que él había perfeccionado que se veía de ésta manera:

Al final usaría sus algoritmos para quitar la seguridad y demostrar que la palabra que usó como contraseña era exactamente igual a la que interceptó. Haría uso de las herramientas construídas por él a través de su algoritmo, para este fin, la contraseña que debía aparecer sería esta:

El equipo de ladrones cibernéticos lanzó el código de activación de su estafador software a través de una señal analógica, al mismo tiempo George activaba su software encriptador para demostración del jurado de su prototipo, esto pasó al mismo tiempo. Los visitantes caminaban tranquilamente por los pasillos, los conferencistas seguían con sus explicaciones, la gente en las cafeterías y zonas de descanso permanecían sin inmutarse, los demás participantes afinaban detalles para sus presentaciones y la exposición siguió con su marcha. Nada había pasado.

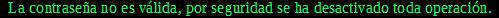

George recibió en coro un lamento de decepción por parte de los espectadores debido a que no fueron iguales las contraseñas de su software en la entrada como en la salida debido a que no coincidió la primer palabra que ingresó con la que calculó al final de la prueba, los jueces reprobaron su participación dándole sugerencias para su futuro en el mundo de la informática, otros agradecieron su participación y algunos más simplemente salieron de la sala. La contraseña final que George había obtenido fue esta:

El grupo de criminales quedaron estupefactos al ver que el software que ellos mismos habían diseñado los había traicionado debido a que la iPad con el que enviaron la señal digital para convertirla en analógica y así activar el primer paso de su fechoría, había devuelto el mensaje de error:

Al haber abandonado la sala todos los jueces, visitantes, equipo de apoyo e incluso el mismo asesor, George permanecía incrédulo al ver que su software no había funcionado después de haberle invertido tantas horas de esfuerzo, investigación y paciencia en este proyecto, leía una y otra vez el mensaje de CoD1g0-d3_act1v4c10n=d3-L183R4c10n.MuLt1M1l*L0n4r10 y se preguntaba ¿Qué fue lo que pasó?, él recordaba perfectamente que la contraseña original era:

Ya que había practicado cientos de veces para esta presentación, recordó que en una ocasión se paró frente al espejo y se explicó así mismo en qué consistía la prueba y dibujó un diagrama para explicarse cómo fluirán los datos, así determinó su prueba en 3 pasos que consistía en la siguiente imagen:

Analizando que no había error en los pasos a seguir, siguió preguntándose porqué había fallado, analizó el código fuente con el que escribió las instrucciones, consultó la configuración del sistema operativo así como el diseño de su prototipo. Vio que todo estaba en orden así que por último consultó las bitácoras de error, encontró que la cadena de entrada no era la cadena que él había prescrito sino que la cadena: CoD1g0-d3_act1v4c10n=d3-L183R4c10n.MuLt1M1l*L0n4r10, la misma que había descifrado con su algoritmo, de ésta forma, su pregunta cambió de ¿Por qué? A ¿Cómo llegó esa cadena?, revisó la frecuencia de entrada del dispositivo que interceptó el código encriptado y vio que había sido cambiado, que interceptó el código de otra señal y lo capturó en su base de datos y el código que él había respondido fue el código con el que originalmente estaba trabajando encriptado con su algoritmo, estaba confundido de cómo pudo haber pasado esto pero emocionado al saber de qué su prototipo funcionaba mejor de lo que él esperaba ya que con esto no solo podría trabajar en la red, sino que también con señales de radio cuando él solamente contemplaba infrarrojo, bluetooth e internet.

En una sala contigua a donde George se encontraba, el grupo de criminales cibernéticos analizaban el código fuente, la base de datos, la señal que enviaron, se gritaban entre sí, salían y volvían al lugar, fumaban con tremenda desesperación por recuperar el control de su propio sistema, pero todo era inútil ya que la contraseña maestra les impidió el acceso, ninguno de sus algoritmos de fuerza bruta que usaban para descifrar claves funcionaba. Desde hace 5 años habían planeado, analizado, diseñado y desarrollado todas las herramientas y el mapa que usarían para su propósito, debieron haber investido miles de dólares para este propósito, y duras horas de trabajo así como arriesgarse a ser descubiertos por sus supervisores. Y no era para menos el esfuerzo, ya que su ingenioso programa pretendía realizar transferencias en diferentes cuentas e ir eliminando a su paso todas las bitácoras y registros que se fuesen generando con el flujo de datos por los diferentes sistemas por donde pasaría la transferencia, los sistemas contables, financieros, de pagos y cobranza se equilibrarían sin dejar rastro y así obtener el codiciado botín. Era el crimen perfecto con la gente perfecta y el lugar preciso, solo que no contaron con un detalle: su preciada aplicación se vio interceptada por el algoritmo de George restableciendo la contraseña pero ellos no lo sabían, aún.